Защита от DDoS-атак с помощью сервиса Stormwall

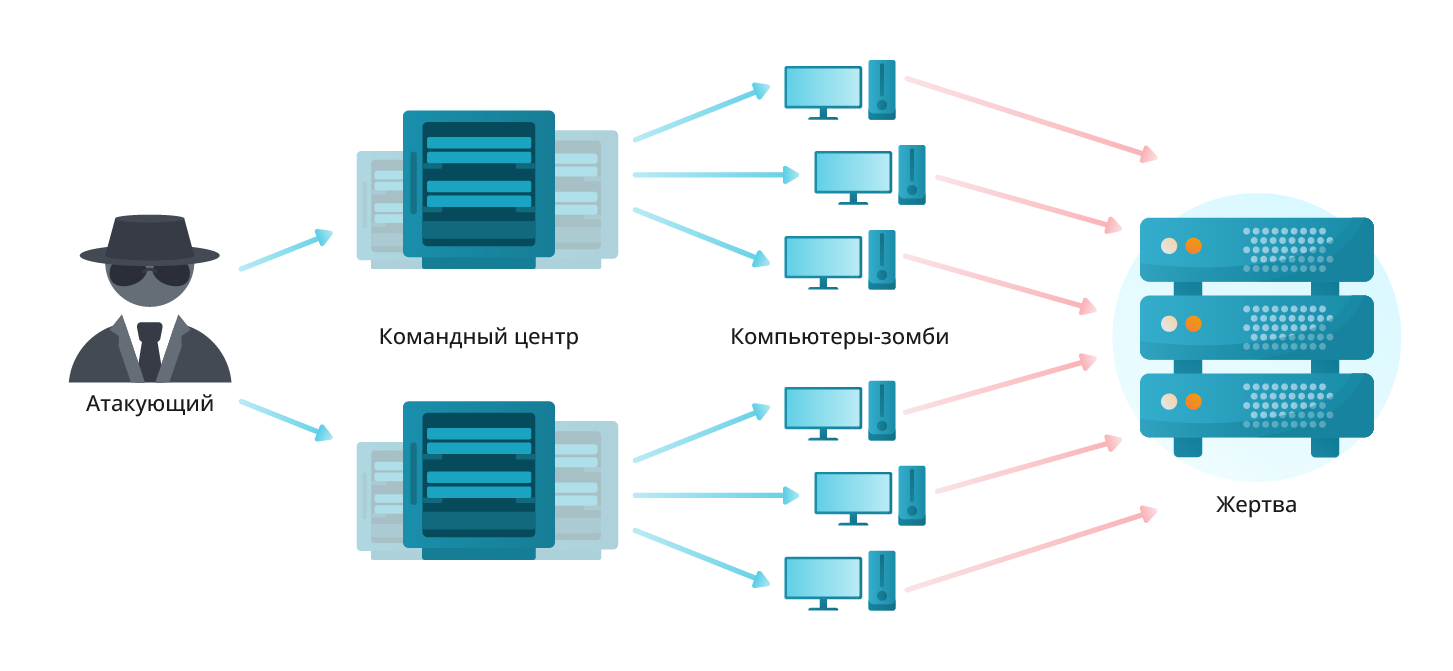

В наше время все чаще происходят DDoS атаки на различные компании с целью кражи личных данных, либо остановки инфраструктуры предприятия. К этим атакам могут быть причастны недобросовестные конкуренты или хакеры.

DDoS (Distributed Denial of Service, распределённая атака типа «отказ в обслуживании») — распределительная сетевая атака, целью которой является вызвать сделав сервис или сайт недоступным для обычных пользователей и причинив тем самым вред как клиентам, так и самой компании.

По сравнению с третьим кварталом 2021 года общее количество распределенных атак типа «отказ в обслуживании» (DDoS) в четвертом квартале увеличилось на 52%. Это в 4,5 раза больше, чем за аналогичный период прошлого года. Эти и другие выводы были опубликованы в отчете о новых DDoS-атаках «Лаборатории Касперского» за четвертый квартал 2021 года.

В этой статье мы расскажем вам как защититься от атак подобного типа с помощью сервиса Stormwall.

Stormwall — поставщик услуг по защите ИТ-инфраструктуры от DDoS и хакерских атак.

Введение

Для полноценной защиты TrueConf Server нужно фильтровать трафик на уровне L3-L5 модели OSI. Для этого вам понадобится заказать услугу “Защита сервисов TCP/UDP”. О том, какие порты используются в работе TrueConf Server, читайте в нашей статье.

Защита сервиса бывает 2 типов: организация GRE/IPIP туннеля и проксирование трафика. При использовании проксирования будет осуществлена защита только TCP трафика, так как нет технической возможности проксировать UDP трафик (UDP/RTP и прочее). При организации GRE/IPIP туннеля таких ограничений нет, но, обратите внимание, что ОС Windows 2012 R2 и ниже, не умеют терминировать туннели. Если у вас выделенный сервер, вы можете организовать на нем Linux сервер (в том же L2 сегменте) для терминирования туннеля, либо использовать промежуточное сетевое оборудование. В противном случае придется ограничиться защитой TCP трафика.

Активация услуги

Активация происходит следующим образом:

- Вам выдадут защищенный IP-адрес.

- Вам необходимо направить все запросы на этот IP-адрес. Сделать это можно путем внесения изменений в A-запись DNS.

- Если атакующий знает прямой IP-адрес вашего сервера, то его необходимо сменить у вашего хостинг провайдера.

- Вся защита осуществляется только на защищенном IP-адресе.

- Если у вас используется TrueConf Server на ОС семейства Linux, то вам выдадут скрипт для организации IPIP\GRE туннеля

- Если Windows, то защита будет организована проксированием, и в данном случае вы не сможете видеть IP-адреса клиентских подключений.

Лимитирование трафика

Если ваш офис находится за NAT, то при подключении к TrueConf Server или запуске конференции все запросы будут идти с одного IP-адреса и может сработать защита от DDOS атак. В этом случае вы можете добавить IP-адрес вашего офиса в белый список через тех. поддержку Stormwall или скорректировать оптимальную (допустимую) нагрузку на ваш сервер.

По умолчанию, после подключения услуги, компания Stormwall осуществляет лимитирование подключений, если с одного IP-адреса количество пакетов в минуту больше 20. В случае превышения данного порога IP-адрес отправляется в список заблокированных на 2 часа.

В таблице ниже мы рассчитали примерное количество соединений для офиса из 100 человек.

| Режим конференции | Все на экране |

Видеоселектор |

|---|---|---|

| Количество соединений (порт 4307) | Количество участников умножается на количество участников, например, для конференции состоящей из 49 человек ~ 2500 соединений. | Количество докладчиков умножается на количество участников, например, для 10 x 100 — 1800 соединений, а для 1 x 1000 — 1000 соединений, соответственно. |

| Количество SYN пакетов (порт 443) | 750 пакетов в минуту | |

Количество SYN пакетов это не постоянная величина, но примерно вычислить ее можно по такому правилу: сколько раз появляется окно любого участника в течение минуты, столько раз в минуту посылается SYN пакет.

Итого, в нашем тестировании фильтровался только трафик по указанным портам 80, 443, 4307. Трафик по остальным портам не проксировался.

Обратите внимание на то, что если у вас Windows-сервер и подключено проксирование, а не туннель, графики в личном кабинете Stormwall строиться не будут.

Подсчеты лимитов работают так:

- относительно destination IP. Например, 5000 TCP сессий по порту 4307 и ни сессией больше;

- source IP + destination IP. Это сколько TCP сессий будет у клиента к вашему сервису.

Итоги тестирования

Порты, которые защищались в нашем тестировании, отвечают за все основные возможности видеосвязи TrueConf. В итоге при активированной защите и корректно настроенным лимитам корректно работал следующий функционал:

- Работа клиентских приложений по проприетарному протоколу trueconf:

- показ презентаций;

- демонстрация экрана;

- все виды коммуникации между различными экземплярами TrueConf Server с помощью режима федерации;

- чаты;

- передача файлов в чате;

- статусы;

- управление удалённым рабочим столом.

- WebRTC:

- показ презентаций;

- демонстрация экрана;

- чат.

- Трансляция на внешние сервисы с помощью встроенных шаблонов.

- HTTPS.

- LDAP.

- Участие с видеозвонках и конференциях из клиентских приложений TrueConf.

- Работа клиентских приложений по протоколу SIP/H.323/RTSP (исходящие соединения).

Желаем удачных конференций!