# Пользователи сервера. Интеграция с LDAP/Active Directory

# Учетные записи

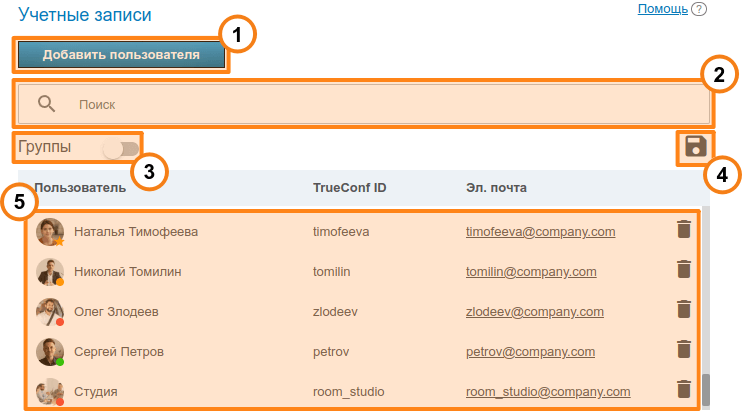

В разделе Учетные записи пользователей вы можете добавлять новые учётные записи пользователей, а также редактировать и удалять уже имеющиеся.

Редактирование данных о пользователях в режиме LDAP невозможно. Форма для ввода информации о пользователе доступна только в режиме Registry.

В бесплатной версии TrueConf Server Free существуют ограничения на максимальное количество учётных записей, о чём подробнее указано на странице данного решения.

Добавление пользователя.

Поиск пользователей, доступен по TrueConf ID, имени, фамилии, отображаемому имени, email.

Просмотр групп пользователей, имеющихся на сервере.

Экспорт списка пользователей в CSV-файл для последующего импорта в адресную книгу TrueConf Group (производится в разделе Администрирование панели управления терминала). Данная кнопка доступна только в режиме Registry. CSV-файл сохраняется в кодировке UTF-8 и в качестве разделителя используется ";", то есть игнорируются настройки предпочтений.

Список пользователей, зарегистрированных на сервере. В нижней части аватара каждого из пользователей отображается его статус:

— в сети;

— в сети;

— оффлайн;

— оффлайн;

— находится в конференции или видеозвонке;

— находится в конференции или видеозвонке;

— является владельцем конференции;

— является владельцем конференции;

— учётная запись деактивирована администратором (см. поле Статус в профиле).

— учётная запись деактивирована администратором (см. поле Статус в профиле).

Как настроить возможность подключения к вашему ВКС-серверу пользователей снаружи сети, читайте в нашей базе знаний.

Чтобы изменить данные о пользователе, нажмите на его имя. Чтобы удалить пользователя, нажмите на кнопку  .

.

# Профиль пользователя

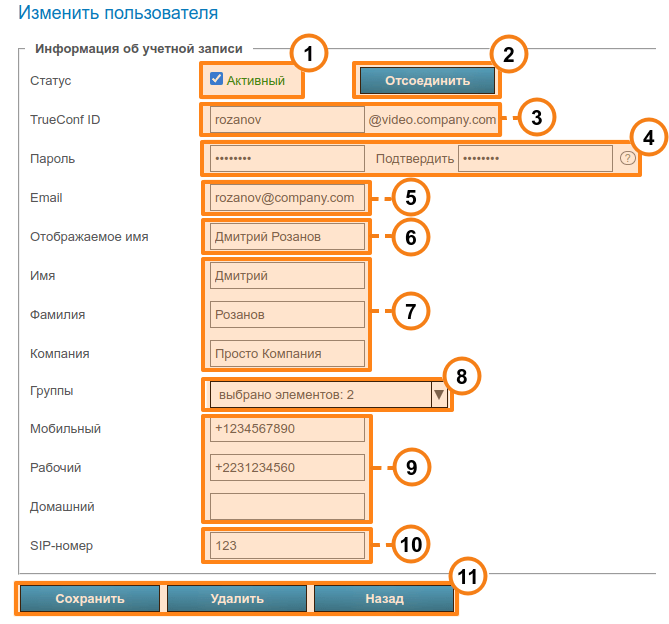

По клику на учётную запись пользователя в любом разделе панели управления вы перейдёте к меню редактирования данных о нём:

Перевод пользователя в "активное" или "неактивное" состояние (см. ниже). Такие пользователи будут отображаться в общем списке с полупрозрачностью и со статусом серого цвета.

Принудительное отключение пользователя от TrueConf Server во всех клиентских приложениях. Это может быть полезно, чтобы быстро дать возможность подключиться другому пользователю при достижении максимального количества подключений (в соответствии с лицензией).

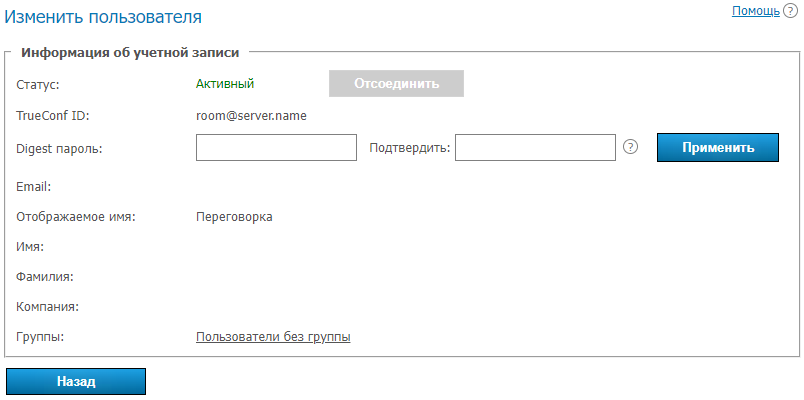

TrueConf ID — уникальное имя, используемое для авторизации в клиентском приложении и совершения вызовов. Логин пользователя (часть TrueConf ID до

@) может состоять только из латинских и кириллических символов, цифр, знаков подчёркивания, дефисов и точек. Указание имени сервера после логина (приписка в формате@serverрядом с полем ввода) нужно для вызова пользователя с другого сервера. Логин задаётся при создании пользователя и в дальнейшем не может быть изменён.Ввод пароля пользователя. Заданный пароль нельзя посмотреть после завершения создания или редактирования учётной записи, но можно заменить на другой. С помощью кнопки

рядом с полем подтверждения пароля вы можете просмотреть требования к нему.

рядом с полем подтверждения пароля вы можете просмотреть требования к нему.Адрес электронной почты для отправки пользователю оповещений, рассылаемых TrueConf Server через привязанный к серверу SMTP.

Введённое имя будет отображаться в адресной книге других пользователей. Данное поле предзаполняется как логин, введённый в пункте 3. Однако значение поля может быть изменено.

Личные данные пользователя. Эти поля необязательны для заполнения.

Определяет принадлежность пользователя к группам. По клику на стрелочку отобразится список существующих на сервере групп. Чтобы добавить пользователя в одну или несколько групп, просто отметьте флажок в поле слева от названия.

При необходимости вы можете указать номера телефонов пользователя. При переходе в профиль пользователя в клиентском приложении Труконф можно будет звонить по любому из этих номеров, просто кликнув по нему.

Если используется SIP-телефония, в данном поле вы можете указать номер для вызова по протоколу SIP. Тогда в профиле пользователя в клиентском приложении Труконф отобразится соответствующее поле. При этом по клику на нём звонок будет идти в формате

#sip:<number>, а сам номер можно указать в виде<number>,sip:<number>или#sip:<number>.Сохранение изменений или удаление учётной записи, а также возврат на предыдущую страницу к списку пользователей.

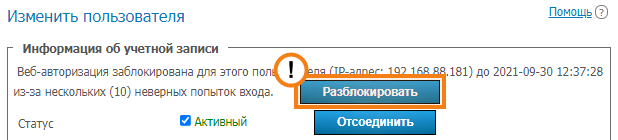

Если пользователь ввёл неверный пароль подряд столько раз, сколько указано в разделе Пользователи → Настройки, то авторизация через веб-приложение будет заблокирована на сутки. Включить для него возможность входа можно вручную, нажав кнопку Разблокировать на странице его профиля:

# Деактивация пользователя

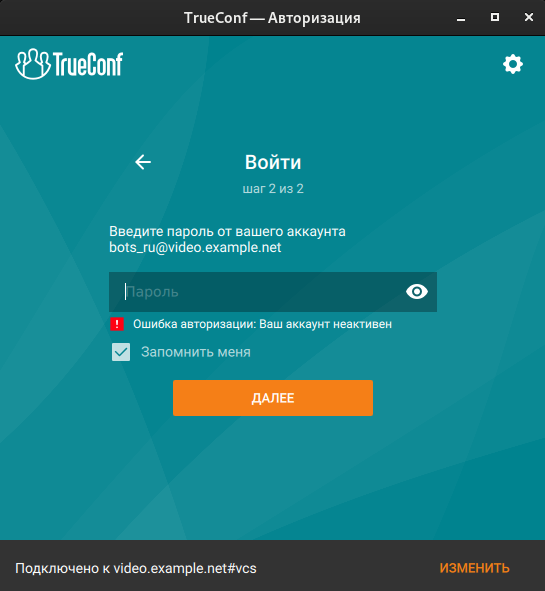

Возможность авторизоваться у каждого пользователя регулируется в его аккаунте флажком Активный. Если пользователь неактивен, то его учётная запись продолжает существовать, но авторизация через неё будет невозможна и в любом клиентском приложении отобразится соответствующее сообщение:

# Звонки и конференции

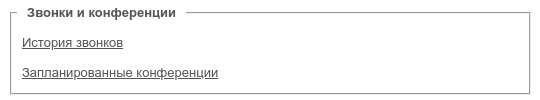

Если вы редактируете созданный ранее аккаунт пользователя, то сразу под данными о нём вы увидите блок Звонки и конференции где будут ссылки для перехода:

в историю звонков данного пользователя;

к отфильтрованному по данному пользователю общему списку созданных на сервере запланированных конференций и виртуальных комнат. То есть отображены будут те мероприятия, в которых пользователь является участником.

История звонков содержит все сеансы связи пользователя в звонках точка-точка и конференциях:

Общий интерфейс работы с таблицей (см. описание раздела отчётов). При этом можно отфильтровать события по таким типам:

Все типы (по умолчанию);

Входящий звонок;

Исходящий звонок;

Пропущенный звонок;

Конференция.

2. Для отображения подробной информации выберите в списке слева нужную сессию (сеанс связи). Для периодически повторяющихся запланированных конференций и виртуальных комнат связанных с ними сессий может быть несколько в соответствии с количеством запусков мероприятия.

3. При выборе сессии, связанной с конференцией, в карточке справа отобразятся:

название и ID конференции;

отображаемое имя её владельца;

продолжительность данной сессии;

дата и время начала сессии;

ссылка на переход к подробной информации о сессии в разделе История звонков;

ссылка на страницу связанной конференции. Она будет отсутствовать для завершившихся быстрых конференций, запускаемых "на лету" в клиентских приложениях Труконф.

# Настройки приложения

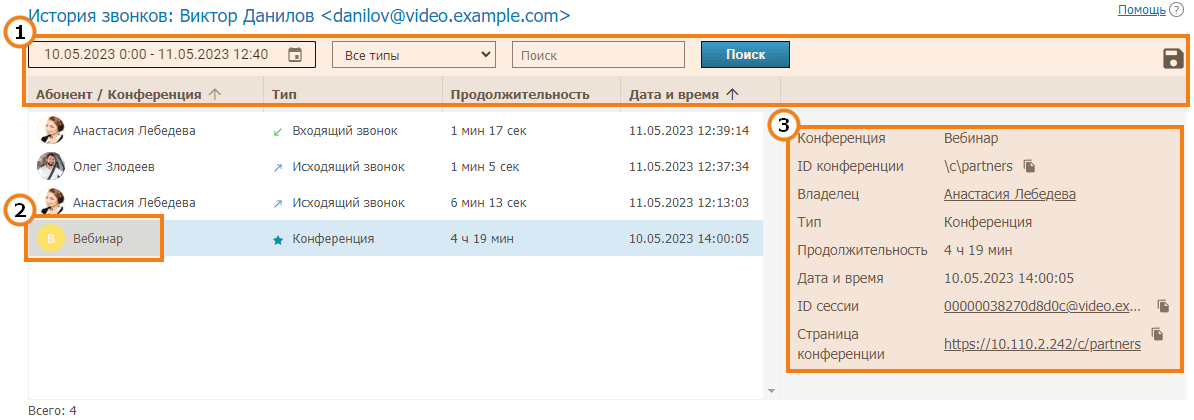

На странице создания и редактирования учётной записи можно задать специальные параметры, которые будут активироваться в клиентском приложении при авторизации данным пользователем. Они определяют ограничения входящего и исходящего битрейта и находятся в блоке Настройки приложения.

Если такие параметры не указаны, то для пользователя применяются аналогичные настройки его групп (если они заданы). При наличии ограничений в нескольких его группах будут применены более строгие (меньшие) значения. Настройки группы отображаются (для ознакомления, без возможности изменения) рядом с полями для ввода настроек пользователя.

Если заданы ограничения битрейта на уровне пользователя или на уровне группы, то сам пользователь не сможет менять их в клиентском приложении Труконф, но увидит какие были заданы настройки.

Настройки приложения для пользователя имеют приоритет перед настройками для группы: если вы поставите ограничение для пользователя ниже, чем были для группы, то применяться будут пользовательские ограничения.

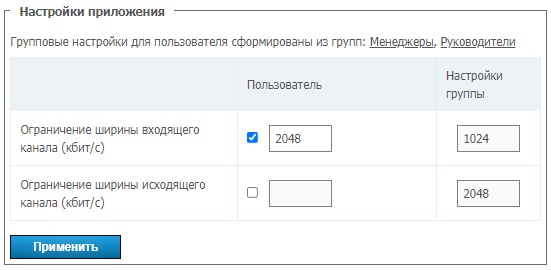

# Адресная книга пользователя

Внизу страницы находится адресная книга пользователя и кнопки для её редактирования. Адресная книга включает в себя всех пользователей, содержащихся в книгах групп, которым принадлежит пользователь.

В список можно добавить индивидуальные записи, которые будут отображаться только у редактируемого пользователя. Обратите внимание, что в качестве записи в адресную книгу можно добавить не только пользователя TrueConf Server, но любую строку вызова — например, ID конференции, SIP/H.323-абонентов или RTSP. Впоследствии удалить их вы сможете здесь же с помощью кнопки  , а сам пользователь — в адресной книге в клиентском приложении или личном кабинете.

, а сам пользователь — в адресной книге в клиентском приложении или личном кабинете.

Если на уровне группы не запрещено редактирование адресной книги, то пользователь может самостоятельно добавлять контакты и распределять их по группам в клиентском приложении. Такие группы отображаются только у данного пользователя и не влияют на список групп в панели управления. Но добавленные пользователем контакты отображаются в адресной книге для его учётной записи в панели управления и администратор может редактировать этот список.

Интерфейс добавления абонента в список. Начните вводить логин или отображаемое имя пользователя, и в выпадающем списке появятся варианты для быстрого добавления (если он зарегистрирован на сервере).

Список групп, которым принадлежит пользователь и адресные книги которых включены в адресную книгу пользователя без возможности удаления.

Поиск пользователей.

Список отображаемых в адресной книге абонентов. По клику на пользователя, зарегистрированного на данном сервере, вы перейдёте в редактирование его профиля.

# Группы

В разделе Группы вы можете создавать, переименовывать, редактировать и удалять группы, а также включать и исключать пользователей из их состава, составлять адресную книгу и указывать отдельные настройки приложения для пользователей той или иной группы.

Ручное редактирование списка пользователей и настроек недоступно в режиме LDAP. Вы можете только загрузить группы из LDAP-каталога как показано далее.

Независимо от режима хранения данных (Registry или LDAP) по умолчанию в списке присутствуют такие группы:

Пользователи без группы — к ней автоматически относятся пользователи, которые явно не были добавлены в какие-то группы при настройке учётной записи или в данном разделе как показано далее;

Федеративные пользователи для пользователей, которые совершают вызовы в направлении пользователей и конференций вашего TrueConf Server благодаря федерации;

Гостевые пользователи, в которую попадают гости, подключающиеся к вашим публичным конференциям (вебинарам).

Нельзя переименовать или удалить группы по умолчанию.

# Редактирование групп в режиме Registry

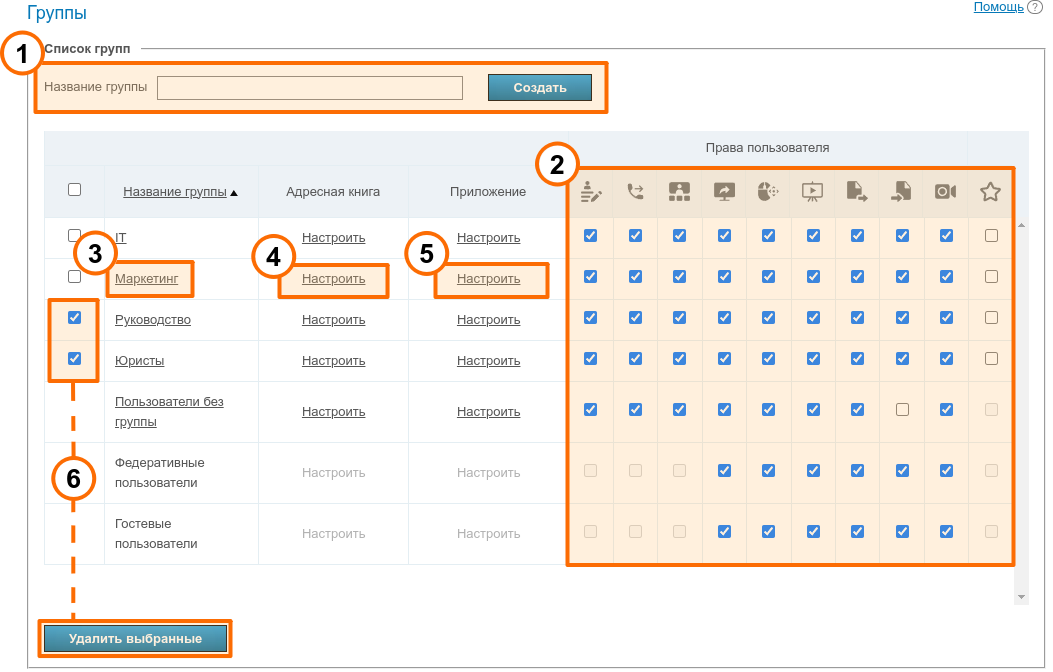

Чтобы добавить новую группу, введите её название и нажмите Создать.

На уровне группы вы можете запрещать/разрешать такие возможности:

Редактирование адресной книги. Выставив флажок в данном поле, администратор разрешает пользователям группы изменять отображаемые имена участников, удалять/добавлять новых абонентов и осуществлять любые другие изменения в собственной адресной книге. Если флажок не установлен, пользователи из этой группы не смогут вносить вышеперечисленные изменения. Все изменения в таком случае вносятся администратором в панели управления и распространяются на все адресные книги пользователей из этой группы.

Выполнение вызовов точка-точка. При этом пользователи смогут отвечать на входящие вызовы.

Создание групповых конференций.

Показ рабочего стола или отдельных окон приложений.

Предоставление возможности управлять своим рабочим столом.

Показ презентаций.

Передача файлов в чатах любого типа: как личных так и групповых.

Скачивание файлов в чатах. Если такого права нет, то пользователь вместо файла и возможности его скачать увидит в чате сообщение об отсутствии данной возможности.

Запись конференций в клиентском приложении. Не влияет на возможность активации записи при создании конференции в планировщике приложения или в личном кабинете.

Полномочия оператора. Данное право позволяет членам группы быть ведущими и получить доступ к инструменту расширенного управления конференцией в любом мероприятии, к которому они присоединяются.

Эти настройки позволяют разграничить права различных пользователей сервера.

3. Переход к редактированию названия и состава группы.

4. Настройка адресной книги для членов группы.

5. Переход к настройке ограничений пропускной способности каналов для участников группы.

6. Чтобы удалить одну или несколько групп, отметьте их флажками и нажмите Удалить выбранные. Аккаунты их участников при этом не удаляются с сервера.

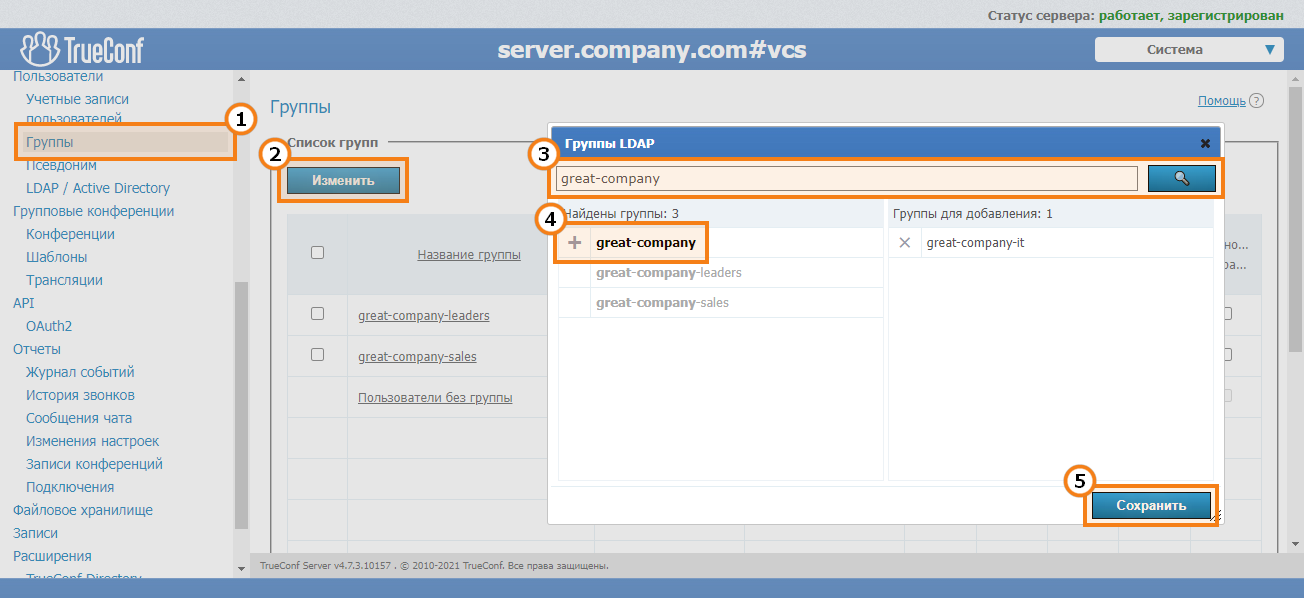

# Редактирование групп в режиме LDAP

При переключении режима хранения данных о пользователях TrueConf Server в режим LDAP список пользователей и групп импортируется из LDAP-каталога (например, Active Directory). Обратите внимание, что необходимые группы должны присутствовать в указанном объекте каталога для поиска пользователей. Например, если при настройке LDAP вы указали в поле Группа строку cn=UsersGroup,ou=People,dc=example,dc=com то на стороне LDAP объект UsersGroup должен содержать требуемые группы учётных записей.

В этом случае создание групп пользователей и наполнение их учётными записями недоступно в панели управления TrueConf Server, но вы можете добавить их из LDAP. Для этого:

В панели управления сервером перейдите в раздел Пользователи → Группы.

Нажмите Изменить над списком групп.

В открывшемся окне введите часть названия группы, которую вы хотите добавить, и нажмите кнопку поиска

.

.В списке отфильтрованных групп нажмите

рядом с теми, которые требуется добавить в список.

рядом с теми, которые требуется добавить в список.Нажмите Сохранить для применения изменений.

Для групп, импортированных из LDAP, так же как и в режиме Registry доступны настройки прав пользователей и адресной книги.

# Как работают ограничения прав

Если пользователь состоит в нескольких группах, то разрешающие настройки сильнее запрещающих. Например, аккаунт состоит в группах IT и DevOps. Если на уровне группы IT у него есть право на показ презентаций, то он сможет это делать независимо от настройки этой возможности для группы DevOps.

Для пользователей, которые звонят абонентам вашего экземпляра TrueConf Server по федерации, список возможностей формируется из прав, которые настроены на вашей стороне (для группы Федеративные пользователи) и на стороне их сервера видеосвязи. Например, если вы отключили возможность передачи файлов для федеративных пользователей, то они не смогут отправлять их при участии в вашей конференции, даже если это право активировано для них на их TrueConf Server. Аналогично федеративный пользователь не сможет отправить файл, если вы у себя это разрешили но такого права нет для его группы на стороне его сервера видеосвязи.

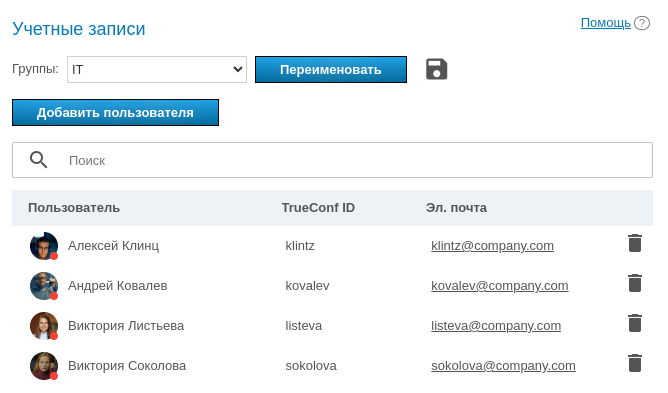

# Редактирование названия и состава группы

По клику на название группы из списка откроется страница Учетные записи пользователей. На ней вы можете переименовать группу и отредактировать список её участников с помощью соответствующих кнопок:

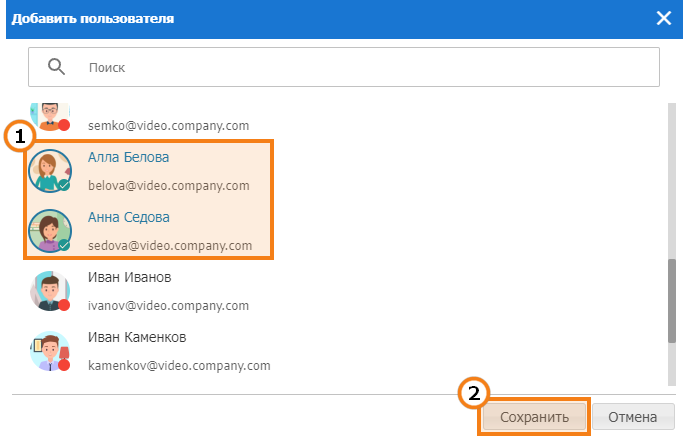

Чтобы дополнить список, нажмите на кнопку Добавить пользователя. В открывшемся окне выберите пользователей, которых хотите добавить в выбранную группу. После того, как все пользователи будут выбраны, нажмите Сохранить:

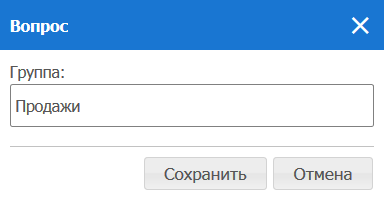

Для изменения названия группы нажмите Переименовать. В открывшемся окне введите новое название и нажмите Сохранить (или Отмена, если хотите закрыть окно без сохранения изменений):

Также мы можете нажать кнопку  для экспорта списка пользователей конкретной группы в CSV-файл для последующего импорта в адресную книгу TrueConf Group.

для экспорта списка пользователей конкретной группы в CSV-файл для последующего импорта в адресную книгу TrueConf Group.

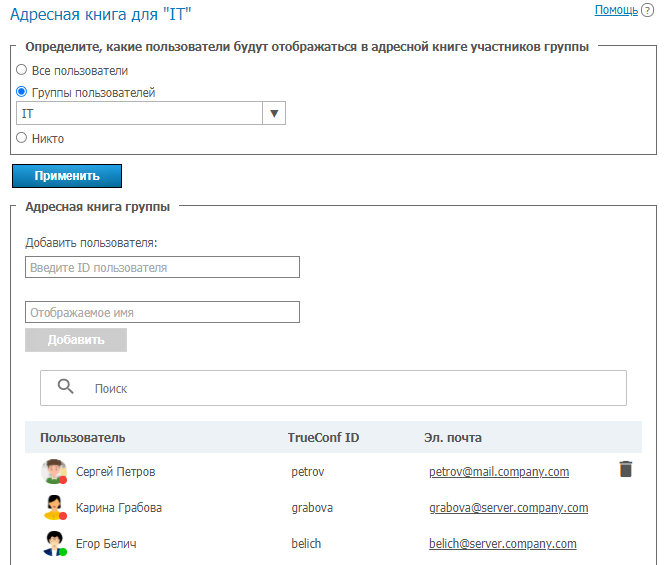

# Настройка адресной книги для пользователей группы

В столбце Адресная книга каждой группы есть ссылка Настроить. По клику на неё откроется меню редактирования адресной книги, общей для всех пользователей данной группы. Участники могут также добавлять новые контакты в адресную книгу самостоятельно, но только если в настройках прав выставлен флажок Редактирование адресной книги.

Вы можете добавить в адресную книгу группы (то есть в адресную книгу каждого из её участников) сразу всех пользователей, принадлежащих другой группе. Для этого служит раздел Определите, какие пользователи будут отображаться в адресной книге участников группы. Обратите внимание, что автоматическое добавление пользователей в адресную книгу и добавление вручную применяются независимо друг от друга.

Также доступно ручное добавление абонентов различного типа аналогично их добавлению в адресную книгу в профиле пользователя. Но удалить их самостоятельно участник группы не сможет, т.к. эти контакты добавлены для всей группы, а не в его личную адресную книгу.

При этом участники группы могут искать через поиск остальных пользователей сервера и самостоятельно добавлять их в свой список абонентов (если разрешено редактирование адресной книги).

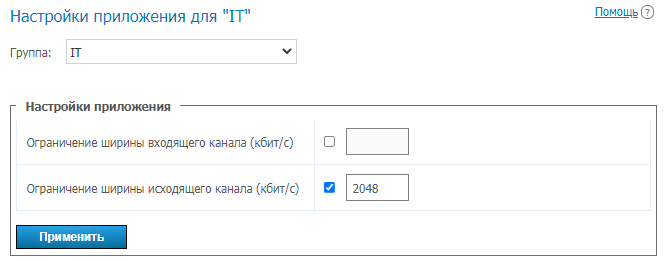

# Установка настроек приложения для пользователей группы

По клику на ссылку Настроить столбца Приложение в строке группы в основной таблице перед вами откроется меню, в котором можно указать ограничения на пропускную способность канала пользователей, принадлежащих данной группе.

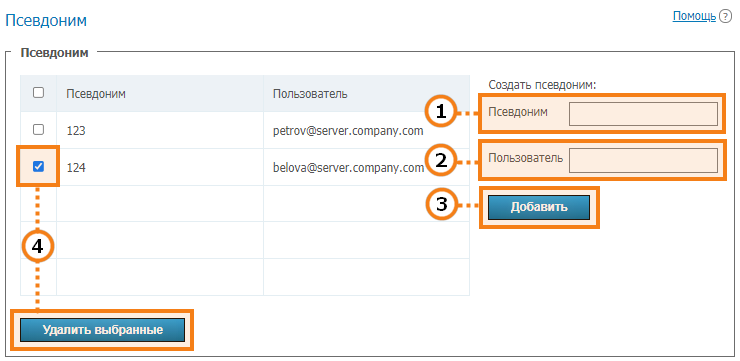

# Псевдоним

# Описание работы

Псевдонимы позволяют вызывать пользователя TrueConf Server или любого абонента, к которому можно дозвониться через сервер (SIP, H.323, RTSP или пользователя другого сервера), вводя не полную строку для его вызова, а короткий псевдоним. Добавление псевдонима как бы создаёт нового пользователя с новым именем, на месте которого фактически выступает один из существующих пользователей (в том смысле, что все вызовы на новое имя перенаправляются к существующему пользователю).

Данная функция особенно полезна при организации звонков на TrueConf Server c мобильных устройств с цифровой клавиатурой. Вы можете создать для пользователей сервера цифровые псевдонимы, чтобы их можно было вызвать с этих устройств.

Псевдоним может содержать как цифры, так и буквы. Максимально допустимое количество символов — 32. Обновление псевдонимов на сервере осуществляется только после перезагрузки.

Строка вызова (в том числе логин пользователя сервера). Звонки на псевдоним будут перенаправлены этому абоненту.

Добавление нового псевдонима в список.

Чтобы удалить один или несколько псевдонимов, отметьте их флажками и нажмите Удалить выбранные.

Чтобы список обновился после добавления или удаления псевдонимов, обязательно перезапустите сервер.

# Использование в федерации

При использовании федерации по псевдонимам можно звонить так же, как и по TrueConf ID, при этом разрешение алиаса будет происходить на том сервере, что указан после @ в полном псевдониме вида alias@server, например, 122@video.server.name.

Ниже рассмотрим 2 способа использования псевдонимов на экземплярах TrueConf Server one.name и two.name, которые объединены в федерацию.

Пример 1

На каждом из TrueConf Server настроены свои псевдонимы. То есть на сервере one.name мы указали псевдоним 111 для пользователя userA.

Для того, чтобы дозвониться пользователю userA с сервера two.name, необходимо указать в адресной строке:

111@server, где server — DNS-имя или IP-адрес one.name.

Пример 2

На сервере two.name создать псевдоним 111 для пользователя userA сервера one.name, который будет уже указывать на соответствующий формат вызова:

userA@server, где server — DNS-имя или IP-адрес one.name.

Тогда пользователи сервера two.name смогут звонить пользователям сервера one.name не подставляя его IP или DNS-имя, а просто указывая псевдонимы в адресной строке в клиентском приложении. Например, 111 из нашего примера.

Второй вариант более прозрачен для пользователей, но сложнее в настройке удобной системы псевдонимов.

# Аутентификация

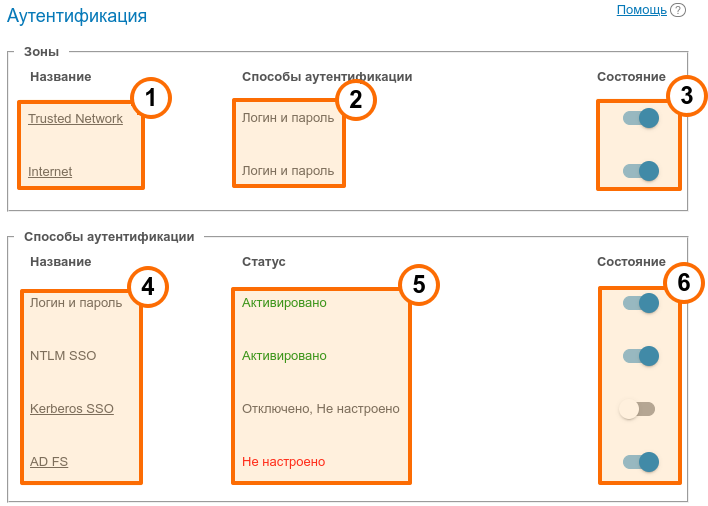

В данном разделе вы можете настроить способы аутентификации пользователей вашего TrueConf Server.

Существует две разные зоны безопасности для прохождения аутентификации: доверенная (по-умолчанию называется Trusted network) и внешняя (не доверенная) (по-умолчанию называется Internet). Они присутствуют изначально, их нельзя удалить, но можно произвести их настройки как показано далее.

К внешней зоне автоматически относятся все, кто не попал в доверенную. При этом по IP пользователя будет определяться, в какую зону он попадёт.

Зоны безопасности. По клику на каждую из них открываются её настройки.

Способы аутентификации, указанные для каждой зоны.

Активация или отключение зоны. После отключения зоны пользователи, которые к ней относятся, при попытке подключения к вашему TrueConf Server получат соответствующее уведомление о невозможности подключения. Ранее подключенные пользователи продолжат работать с системой до истечения срока действия токена авторизации.

Доступные для настройки способы верификации. При клике на Kerberos SSO и AD FS откроется соответствующее всплывающее окно настроек. Для методов Логин и пароль и NTLM (Single Sign-On) настроек нет, они просто активируются переключателями справа.

Статус настройки и работы каждого метода.

Активация способов аутентификации.

Чтобы были доступны способы Kerberos SSO, NTLM SSO и AD FS, должен быть выбран и настроен режим хранения учётных записей LDAP.

# Настройки зон доступа

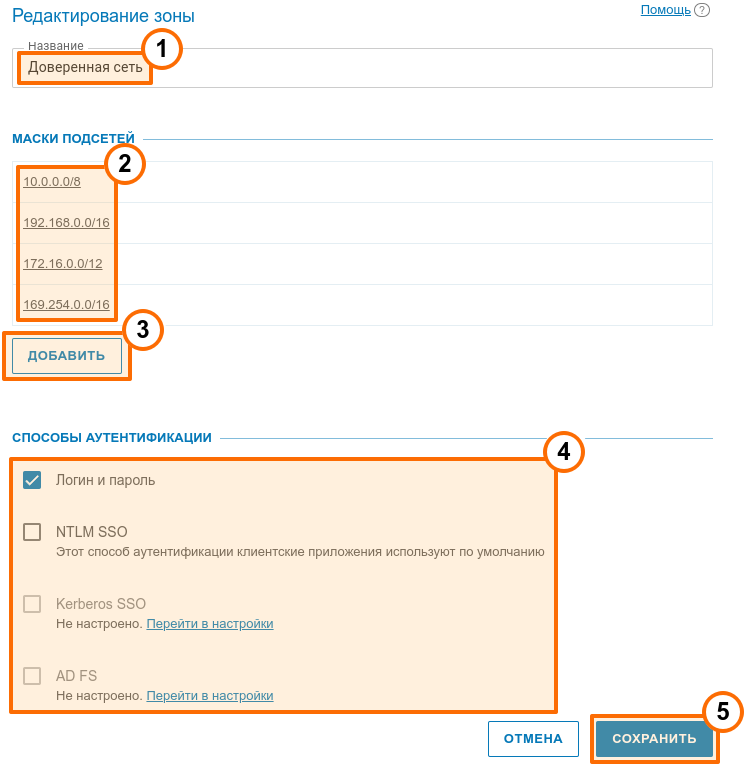

При клике на название доверенной зоны откроется страница её настроек:

Изменение названия зоны, например, на "Корпоративная сеть".

Подсети, которые относятся к данной зоне. По нажатию на любую запись откроется окно редактирования адреса и маски подсети. Там же вы можете удалить подсеть.

Добавление новой подсети.

Выбор способов аутентификации.

Не забудьте сохранить изменения.

Для внешней зоны можно настроить только название и способы аутентификации.

# Настройки SSO и AD FS

Технология единого входа (Single sign-on, SSO) при интеграции с LDAP-сервером позволяет пользователям вашего TrueConf Server автоматически авторизовываться на нём после входа в ОС на своих ПК и запуска клиентского приложения Труконф. Для этого можно использовать один из двух протоколов: Kerberos (opens new window) или NTLM (opens new window).

Для работы SSO-аутентификации с использованием NTLM необходимо, чтобы сервер, на котором установлено ПО TrueConf Server, и ПК пользователей были заведены в домен. Для Kerberos необходимо, чтобы ПК пользователей были заведены в домен, но для машины с TrueConf Server это не обязательно.

Для активации NTLM требуется только включить его в блоке Состояние, дополнительных настроек для него нет.

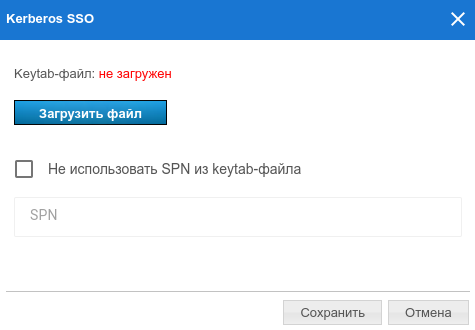

Для настройки подключения по протоколу Kerberos нажмите на ссылку Kerberos SSO в блоке Способы аутентификации (на странице Аутентификация со списком зон безопасности):

В появившемся окне выберите:

keytab-файл, который будет использоваться для аутентификации;

при необходимости нажмите Дополнительно и укажите своё значение ServicePrincipalName (SPN) вместо сохранённого в файле.

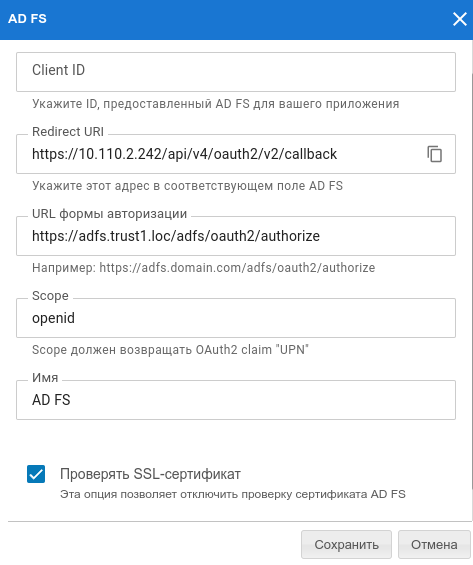

Службы федерации Active Directory (Active Directory Federation Services, AD FS) — программный компонент Windows Server, обеспечивающий функционал провайдера аутентификации для доступа к ресурсам за пределами корпоративной системы Active Directory, например, к веб-приложениям.

Помимо AD FS могут использоваться другие решения для реализации двухфакторной аутентификации, например, Keycloak или Indeed Access Manager.

Для настройки интеграции со службами федерации нажмите на ссылку AD FS в блоке Способы аутентификации и укажите обязательные параметры:

Идентификатор (Client ID) OAuth-приложения, которое создано на стороне AD FS для получения токена доступа.

URI на стороне для получения ответа от AD FS, который надо указать также на стороне службы федерации.

По нажатию Дополнительно мы можете изменить (при необходимости):

URL формы авторизации на стороне AD FS, который используется для получения токена доступа для пользователя TrueConf Server при подключении;

область действия (Scope);

название поставщика авторизации, которое отображается в списке способов на странице настройки зон доступа и в клиентских приложениях Труконф при прохождении двухфакторной авторизации;

а также отключить проверку на стороне TrueConf Server SSL-сертификата, получаемого от AD FS.

# LDAP / Active Directory

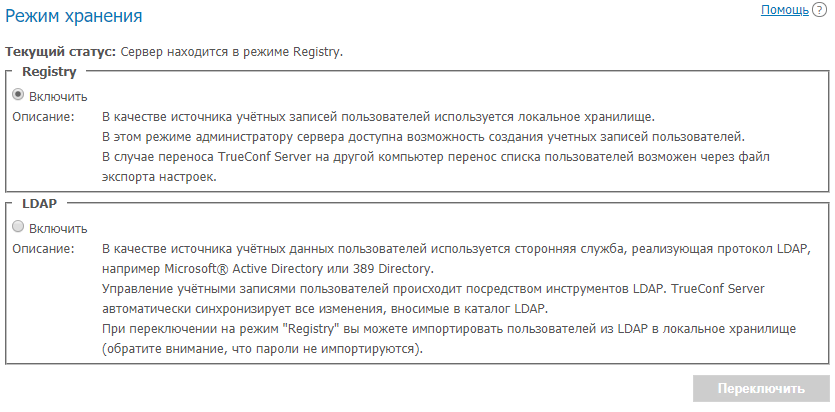

Поддерживается два режима хранения данных о пользователях TrueConf Server: Registry и LDAP (opens new window). Переключение между ними возможно в любой момент путём нажатия кнопки Переключить:

# Режим Registry

Режим Registry используется по умолчанию. В этом режиме сервер хранит информацию о пользователях на локальном компьютере. Добавление и удаление новых пользователей возможно из панели управления. Если сервер из режима хранения Registry был переключён в LDAP режим хранения данных, то существующие записи о пользователях больше не будут использоваться.

При переключении с этого режима на режим LDAP хранимые на локальном компьютере данные пользователей не удаляются, так что переключение на другой режим и обратно не повредит сохранённую информацию.

# Режим LDAP

В данном режиме хранения сервер использует информацию о пользователях из удалённой или локальной LDAP директории. Это даёт ряд преимуществ для использования сервера в корпоративных структурах:

автоматическая синхронизация пользовательской информации;

отсутствие необходимости авторизации на рабочем месте внутри сети;

прозрачность, быстрота и удобство администрирования;

безопасность администрирования;

поддержка разных служб каталогов: Microsoft Active Directory, FreeIPA, OpenLDAP, 389 Directory Server, ALD Pro и пр.

Редактировать список пользователей и настройки групп, используя панель управления сервером, в режиме LDAP нельзя. По умолчанию конфигурационные настройки для LDAP соответствуют Microsoft Active Directory. Информация о пользователях редактируется с помощью инструментария управления Active Directory.

Подробнее о протоколе LDAP и службе каталогов Microsoft Active Directory читайте на нашем сайте.

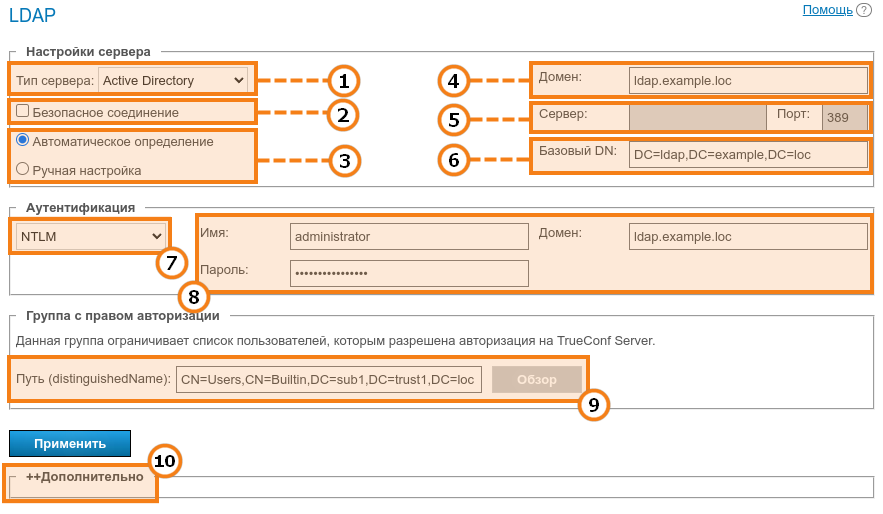

В режиме LDAP права пользователей определяются принадлежностью к той или иной группе Active Directory. Для активации данного режима поставьте флажок в поле LDAP → Включить и нажмите на кнопку Настройки LDAP, которая появится после этого внизу. Откроется форма настроек LDAP:

Тип сервера, поддержаны: Active Directory, OpenLDAP, 389 Directory Server. От этого зависят названия по-умолчанию для атрибутов, которые читаются сервером из LDAP-директории. Также можно указать пункт Выборочно, чтобы вручную задать названия атрибутов. После выбора типа сервера чтобы переключиться на соответствующие ему названия атрибутов раскройте блок Дополнительно ниже и нажмите кнопку По умолчанию. Вы увидите что названия атрибутов в столбце Значение изменились. При необходимости вы можете указать нужные значения, после чего нажать кнопку Применить, которая находится в этом же блоке Дополнительно.

Установка соединения с сервером LDAP в защищённом режиме (по протоколу LDAPS) для безопасной передачи пользовательских данных по сети.

Автоматический или ручной выбор настроек сервера LDAP.

В автоматическом режиме сервер LDAP может быть выбран из серверов по умолчанию домена DNS, указанного в этом поле. Сервера по умолчанию определяются по соответствующим DNS-записям типа SRV. Для Active Directory здесь можно указать DNS-имя домена AD.

Адрес и порт LDAP сервера при ручной настройке. Можно использовать глобальный каталог для подключения к службе каталогов. Для этого в качестве порта подключения укажите 3268 или 3269 при работе по протоколу LDAP и LDAPS соответственно.

База поиска (Base Distinguished Name) — объект каталога для поиска пользователей, например,

ou=People,dc=example,dc=com.Режимы аутентификации TrueConf Server на сервере LDAP.

Параметры авторизации на сервере LDAP.

В этом поле возможно указать LDAP-группу пользователей, которые могут авторизоваться на TrueConf Server, например,

cn=TC_Users,ou=People,dc=example,dc=com. Можно выбрать группу с помощью кнопки Обзор. Чтобы появилась возможность нажатия этой кнопки, необходимо правильно заполнить поля присоединения к серверу LDAP (в блоках Настройки сервера и Аутентификация), включая поле Базовый DN.Дополнительные параметры LDAP. Это позволит подстроить параметры под иные типы LDAP-серверов.

Обратите внимание, что если переключается тип сервера (например, с Active Directory на OpenLDAP), то сброс дополнительных параметров LDAP автоматически не происходит. Чтобы перейти на дефолтные значения параметров для нового сервера, надо раскрыть блок Дополнительно и нажать кнопку По умолчанию.

При переключении из режима LDAP в Registry возможно импортировать записи о пользователях. Для этого во вкладке Режим хранения необходимо выбрать режим Registry и поставить флажок Импортировать информацию пользователей, после чего нажать кнопку Переключить.

Пароли пользователей не импортируются. После импортирования учётные записи находятся в «неактивном» состоянии (см. описание раздела Учетные записи пользователей).

В профиле пользователя в режиме LDAP для редактирования будет доступен только digest-пароль, который обязательно надо задать при регистрации SIP/H.323 терминала на TrueConf Server. Этот же пароль следует указать в настройках авторизации самого терминала:

Директория групп и пользователей, зарегистрированных на сервере видеоконференций, позволяет создавать группы пользователей и определять их права на сервере. В режиме Registry пользователь может принадлежать одной из созданных групп; этот параметр можно изменять в окне редактирования пользователя. В режиме LDAP эта закладка предоставляет возможность указать права на сервере для нескольких выбранных групп LDAP. Принадлежность пользователя к группам определяется в LDAP директории.

Для импорта групп пользователей из LDAP перейдите в раздел Пользователи → Группы. Нажмите кнопку Изменить и выберите нужные группы в открывшемся списке. Подробнее смотрите в статье о настройке групп пользователей.

При импорте групп пользователей из LDAP в списке остаются те группы, которые присутствуют в нём по умолчанию.

Если у вас есть несколько Труконф серверов, подключенных к общему LDAP, то пользователь может войти в личный кабинет через гостевую страницу любого из них. Также при общем LDAP пользователи с другого сервера Труконф могут участвовать в приватных конференциях с помощью гостевого логина.

# Как подгрузить учётные записи пользователей из разных доменов

На основном домене, к которому будет подключаться TrueConf Server, создайте группу с областью действия (диапазоном) Локальная в домене.

В данную группу поместите учётные записи пользователей (или группы пользователей с универсальным диапазоном, соответственно, вложенность групп поддерживается только в рамках одного леса), которые планируется подгрузить на сервер.

Выполните шаги 1 и 2 для всех доменов, из которых планируется подтянуть учётные записи.

В настройках LDAP в поле Путь (distinguishedName) укажите данную группу.

Убедитесь, что в блоке Дополнительно в настройках LDAP параметр Trust Enabled равен 1 (значение по-умолчанию).

# Установка сертификата для подключения по LDAPS

Для подключения по протоколу LDAPS может понадобиться добавить на физическую или виртуальную машину, на которой развёрнут TrueConf Server, корневой SSL сертификат домена, в котором находится сервер с ролью контроллера домена. Для этого скопируйте корневой SSL сертификат домена в любое место на машине с TrueConf Server.

Учтите, что требуется сертификат в формате .crt. Поэтому если он в другом формате, то потребуется его сконвертировать как показано в данной статье.

После этого установите .crt сертификат в зависимости от ОС:

Для ОС семейства Windows

Дважды нажмите левой кнопкой мыши на сертификате.

В появившемся окне установки сертификата нажмите кнопку Установить сертификат.

В окне выбора расположения хранилища укажите Локальный компьютер.

В следующем окне настройки хранилища выберите Поместить все сертификаты в выбранное хранилище и нажмите Обзор.

В списке хранилищ выберите Доверенные корневые центры сертификации и нажмите OK.

Для завершение настройки нажмите кнопки Далее и Готово.

На Debian, Astra Linux:

- От имени администратора выполните в терминале команду:

cp /home/$USER/cert.crt /usr/local/share/ca-certificates && update-ca-certificates

где /home/$USER/cert.crt — полный путь к .crt сертификату после его копирования на машину с TrueConf Server.

2. Перезагрузите машину с TrueConf Server.

CentOS, РЕД ОС, Альт Сервер:

- От имени администратора выполните в терминале команду:

cp /home/$USER/cert.crt /etc/pki/ca-trust/source/anchors/ && update-ca-trust

где /home/$USER/cert.crt — полный путь к .crt сертификату после его копирования на машину с TrueConf Server.

2. Перезагрузите машину с TrueConf Server.

# Решение типовых проблем при использовании LDAP

При настройке LDAP могут возникнуть ошибки подключения к службе каталогов. Тогда после нажатия кнопки Применить, которая находится в блоке параметров подключения, в верхней части окна отобразится соответствующее сообщение. Ниже рассмотрены типовые проблемы.

Ошибка LDAP error 81 (Server Down)

Отсутствие связи со службой каталогов. Скорее всего, со стороны TrueConf Server нет доступа к ней по указанному адресу и TCP порту (389 для обычного соединения и 636 для безопасного LDAPS). Проверить соединение можно с помощью консольной утилиты telnet (доступна на Windows и Linux):

telnet [ldap-server] [port]

где [ldap-server] — адрес, а [port] — порт сервера с ролью контроллера домена. Например, для проверки доступа по LDAPS следует выполнить:

telnet ldap.example.com 636

Если связь отсутствует, следует проверить настройки сетевого оборудования или межсетевого ПО, а также убедиться что сервер с ролью контроллера домена запущен.

Ошибка LDAP error 49 (Invalid Credentials)

Не удаётся авторизоваться на сервере LDAP. Необходимо убедиться, в настройках LDAP в разделе Аутентификация указаны корректные данные сервисной учётной записи, используемой для подключения к службе каталогов.

Ошибка LDAP error -1

Данная ошибка может возникнуть при подключении к службе каталогов по безопасному соединению LDAPS. Возможны разные причины.

- Необходимо убедиться, что на физическую или виртуальную машину, на которой развёрнут TrueConf Server, подгружен корневой SSL сертификат домена, в котором находится сервер с ролью контроллера домена. После подгрузки сертификата можно проверить соединение с помощью утилиты openssl, выполнив в терминале Windows или Linux команду:

openssl s_client -connect [ldap-server]:[port]

где [ldap-server] — адрес, а [port] — порт сервера с ролью контроллера домена.

2. Если TrueConf Server развёрнут на ОС семейства Linux и настраивается подключение к Microsoft Active Directory, то убедитесь, что в поле Домен указано полное доменное имя (FQDN) машины, на которой развёрнут сервер с ролью контроллера домена. Оно должно включать имя машины, например, server-name.ldap.example.com. В этом случае в команде проверки SSL соединения из предыдущего пункта необходимо использовать именно FQDN.

Соединение установилось, но список учётных записей пуст

Убедитесь, что в блоке Дополнительно используется набор фильтров, соответствующий выбранному типу сервера (Active Directory, OpenLDAP, 389 Directory Server). Для переключения на соответствующие названия атрибутов после изменения типа сервера нажмите кнопку По умолчанию и настройте необходимые фильтры.

Появились пользователи основного домена, но не появились пользователи из трастовых

Убедитесь, что:

В блоке Дополнительно в настройках LDAP параметр Trust Enabled имеет значение 1.

У учётной записи, с помощью которой выполняется подключение к серверу контроллера домена, есть права на чтение атрибута member of из контейнера ForeignSecurityPrincipals.

# Настройки пароля и блокировки

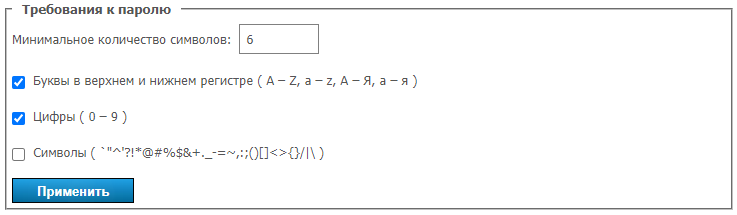

# Требования к паролю

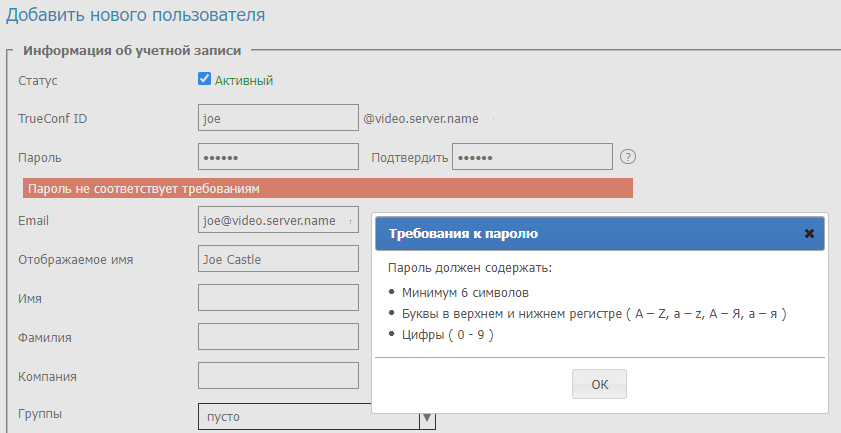

При использовании режима Registry вы можете указать минимально допустимую длину пароля (от 2 до 64) и наличие обязательных символов (буквы в разном регистре, цифры, спецсимволы) для пользователя вашего TrueConf Server. Данные параметры будут проверяться при добавлении новой учётной записи и изменении пароля для уже существующей, в том числе при его редактировании самим пользователем в личном кабинете:

При указании пароля, не проходящего проверку на соответствие требованиям, будет выведено соответствующее сообщение. С помощью кнопки ![]() рядом с полем подтверждения пароля вы можете просмотреть необходимые параметры:

рядом с полем подтверждения пароля вы можете просмотреть необходимые параметры:

# Автоматическая блокировка

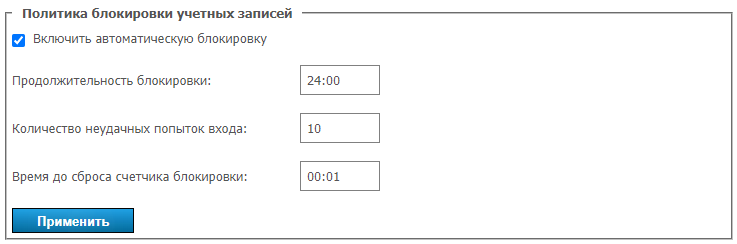

В данном блоке вы можете включить политику блокировки пользователя при ошибочном вводе пароля во время авторизации.

Настройки блокировки доступны как в режиме Registry так и LDAP. Это блокировка на стороне сервера видеосвязи, она не связана с настройками в AD/LDAP.

Можно указать:

срок блокировки (в любой момент пользователя можно разблокировать вручную в его профиле);

количество неудачных попыток ввода пароля до момента блокировки;

время после последнего ввода пароля, по истечении которого отсчёт попыток начнётся заново.

Рассмотрим следующий пример. Пусть указаны настройки:

Продолжительность блокировки = 6:00, то есть 6 часов;

Количество неудачных попыток входа = 5;

Время до сброса счетчика блокировки = 00:10, то есть 10 минут.

Тогда если при попытке авторизации для существующего на сервере логина (TrueConf ID) будет сделано 5 неудачных попыток ввода пароля с разницей между каждой попыткой менее 10 минут, то аккаунт заблокируется на 6 часов. А если после какой-то из попыток (например, 4й) будет 10 минут то уже счётчик будет считать заново начиная с единицы.